Metodología de evaluación del riesgo para facilitar la asignación de prioridades a los aspectos detectados. Se considerará que un riesgo esta compuesto por la probabilidad de que ocurra y el impacto que este genera (Riesgo = Probabilidad * Impacto).

Artículo relacionado: Detección de riesgos y vulnerabilidades tecnológicas

Basado en la guía de pruebas de OWASP (Open Web Application Security Project).

Índice

Factores determinantes de la probabilidad de ocurrencia

Factores determinantes del impacto

Determinar la severidad del riesgo

Determinar la implementación de soluciones

Identificación de los riesgos

El primer paso consiste en la identificación de los riesgos potenciales identificando:

-

Los posibles agentes atacantes.

-

Naturales (inundación, fuego, etc…)

-

Humano sin intención (accidente, descuido, etc…)

-

Humano intencionado (persona interna, externa, outsourcing, etc..)

-

-

El tipo de ataque utilizado.

-

Predicción/Deducción de credenciales/sesión

-

Intentos de acceso no autorizado

-

Cross Site Scripting (XSS)

-

SQL Injection

-

Denegación de servicio

-

Etc…

-

-

El impacto en el negocio de un ataque exitoso.

Factores determinantes de la probabilidad de ocurrencia

Se requiere determinar la probabilidad de que el riesgo potencial detectado sea utilizado por un atacante.

-

Factores de los agentes atacantes

-

Nivel técnico:

-

Sin conocimientos técnicos (0)

-

Algunos conocimientos técnicos (3)

-

Usuario avanzado (4)

-

Conocimientos de programación y redes (6)

-

Conocimientos en intrusiones de seguridad (9)

-

-

Motivación:

-

Sin motivación, no obtiene ningún beneficio (0)

-

Posibilidad de extraer algún beneficio (4)

-

Clara oportunidad de conseguir un beneficio (9)

-

-

Oportunidad de encontrar y explotar la vulnerabilidad:

-

Sin acceso conocido (0)

-

Acceso limitado (4)

-

Acceso completo (9)

-

-

Tamaño/Tipo de atacantes

-

Desarrolladores (2)

-

Administradores del sistema (2)

-

Usuarios de la intranet (4)

-

Partners (5)

-

Usuarios autentificados (6)

-

Usuarios anónimos externos (Internet) (9)

-

-

-

Factores de la vulnerabilidad/riesgo

-

Facilidad de descubrimiento

-

Prácticamente imposible (1)

-

Difícil (3)

-

Fácil (7)

-

Herramientas automatizadas (9)

-

-

Facilidad de explotación

-

Teórico (1)

-

Difícil (3)

-

Fácil (7)

-

Herramientas automatizadas (9)

-

-

Conocimiento previo de la vulnerabilidad/riesgo

-

Desconocido (1)

-

Oculto (4)

-

Evidente (6)

-

Conocimiento público (9)

-

-

Detección de la intrusión/explotación

-

Detección activa en la aplicación (1)

-

Registrado en bitácoras (logs) y revisado (3)

-

Registrado en bitácoras (logs) sin revisión (8)

-

No registrado (9)

-

-

Factores determinantes del impacto

Un riesgo puede tener un impacto técnico (sistemas, datos almacenados, etc…) y un impacto sobre el negocio (operativa, lógica de la aplicación).

-

Factores de impacto técnico

-

Pérdida de confidencialidad

-

Información revelada mínima y no sensible (2)

-

Información revelada mínima (6)

-

Importante cantidad de información no sensible revelada (6)

-

Importante cantidad de información revelada (7)

-

Toda la información revelada (9)

-

-

Pérdida de integridad

-

Mínima información corrompida (1)

-

Mínima información importante corrompida (3)

-

Gran cantidad de información corrompida (5)

-

Gran cantidad de información importante corrompida (7)

-

Toda la información corrompida (9)

-

-

Pérdida de disponibilidad

-

Mínima interrupción del servicio (1)

-

Mínima interrupción de servicios primarios (5)

-

Amplia interrupción de servicios (5)

-

Amplia interrupción de servicios primarios (7)

-

Todos los servicios interrumpidos (9)

-

-

Pérdida de rastro

-

Identificación completa del rastro (1)

-

Posible identificación del rastro (7)

-

Completamente anónimo (9)

-

-

-

Factores de impacto en el negocio

-

Repercusión financiera (cantidad de información financiera obtenida)

-

Menos que el coste de reparación de la vulnerabilidad (1)

-

Pequeño efecto en los beneficios anuales (3)

-

Gran efecto en los beneficios anuales (7)

-

Bancarrota (9)

-

-

Repercusión reputacional

-

Daño mínimo (1)

-

Pérdida de las cuentas más importantes (4)

-

Perdida de valor (5)

-

Daño a la marca (9)

-

-

Violación de la privacidad (cantidad de personas afectadas)

-

Un individuo (3)

-

Cientos de personas (5)

-

Miles de personas (7)

-

Millones de personas (9)

-

-

Determinar la severidad del riesgo

A partir de la valoración de los factores anteriores, se realiza una media matemática con la valoración de cada uno de los puntos considerados (podría realizarse una media ponderada para ajustar los resultados al negocio analizado), obteniendo una cifra para cada uno de los grupos:

-

Probabilidad de ocurrencia

-

Impacto

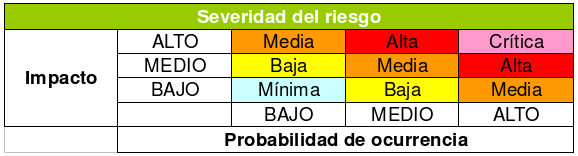

Esta cifra clasificará los dos elementos anteriores en Alto, Medio o Bajo, según la siguiente tabla:

A continuación se determinará la severidad del riesgo según la siguiente tabla:

Obteniendo finalmente una valoración de la severidad del riesgo:

-

Severidad crítica

-

Severidad alta

-

Severidad media

-

Severidad baja

-

Severidad mínima

Determinar la implementación de soluciones

Dependiendo de la valoración obtenida de cada uno de los riesgos potenciales, será posible:

-

Establecer prioridades para los diferentes riesgos

-

Determinar si el coste de solución es superior a la severidad del riesgo

me gustaria conocer y entender el documento de este tema y por favor tienes información sobre el tema de amenazas ambientales en cuencas urbanas